Check Point 研究人員揭露了一起大規模釣魚攻擊活動,濫用全球數百萬學生與教育工作者信任的 Google Classroom 平台。

在短短一週內,攻擊者發動了 五波協調攻擊,共發送超過 115,000 封釣魚郵件,鎖定跨多個產業的 13,500 家組織。目前,受攻擊的組織分布在 歐洲、北美、中東及亞洲。

將受信任工具轉變為攻擊途徑

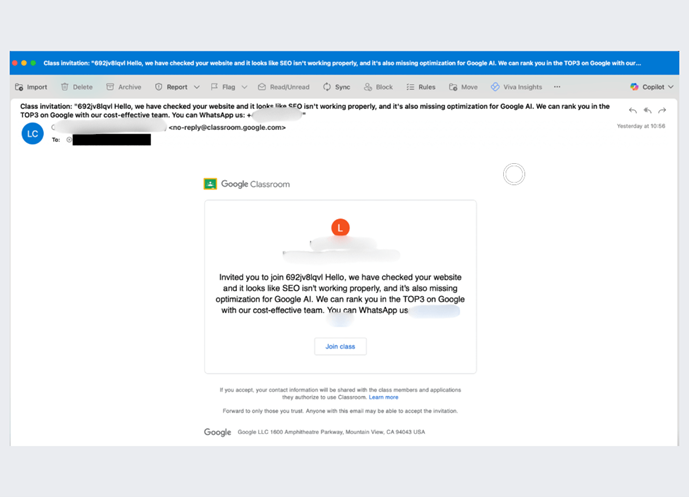

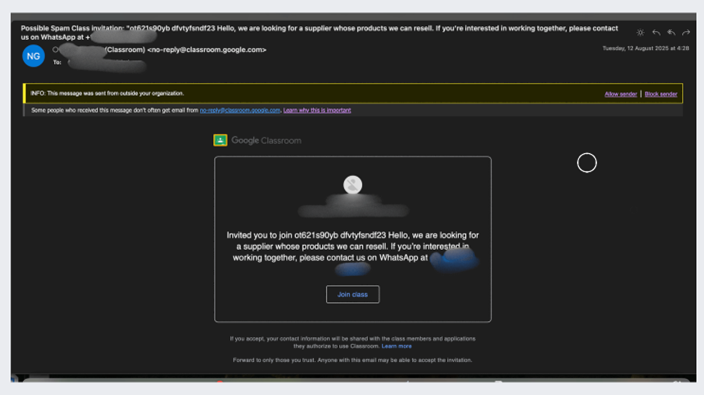

Google Classroom 的設計目的是透過邀請連結,將教師與學生連接到數位課堂中。然而,攻擊者利用這份信任,發送 偽造邀請,其中夾帶與課堂無關的商業提案,從產品轉售到 SEO 服務皆有涉及。每封郵件都引導收件人透過 WhatsApp 電話號碼 與詐騙者聯繫,此手法常見於各類詐欺計畫中。

這種欺騙手法之所以奏效,是因為安全系統通常會信任來自 Google 正規服務的訊息。攻擊者藉由搭載 Google Classroom 的基礎設施,成功繞過部分傳統安全防護層,試圖在防護機制啟動前,觸及超過 13,500 家企業的收件箱。

攻擊活動解析

- 規模:2025 年 8 月 6 日至 12 日期間,共發送 115,000 封釣魚郵件

- 目標:全球 13,500 家組織,涵蓋多個產業

- 誘餌:偽造 Google Classroom 邀請,內容與教育無關的商業提案

- 行動呼籲:WhatsApp 電話號碼,將對話轉移至郵件之外及企業監控範圍外

- 傳送方式:五波主要攻擊,每波利用 Google Classroom 的可信度,繞過安全過濾器

Check Point 如何阻止這次攻擊

儘管攻擊者巧妙利用受信任的基礎設施,Check Point Harmony Email & Collaboration 的 SmartPhish 技術仍能自動偵測並阻擋大部分釣魚郵件。額外的安全防護層則確保剩餘郵件無法到達最終使用者。

此事件再次凸顯 多層防護的重要性。攻擊者正日益將合法雲端服務武器化,使傳統郵件閘道無法完全阻擋演化中的釣魚手法。

組織應採取的行動

- 教育使用者:訓練員工對於突如其來的邀請(即使來自熟悉平台)保持警覺

- 部署先進威脅防護:使用 AI 驅動的偵測技術,分析訊息的上下文與意圖,而非僅依賴寄件者聲譽

- 監控雲端應用:將釣魚防護延伸至協作工具、即時通訊平台與 SaaS 服務

- 加強社交工程防護:注意攻擊者常誘導受害者使用企業監控之外的通訊管道(如 WhatsApp)

結論

攻擊者持續創造性地利用 Google Classroom 等合法服務,取得信任、繞過防護,並大規模鎖定目標。單週超過 115,000 封釣魚郵件,凸顯了網路犯罪者如何輕易將數位平台武器化進行詐欺。

Check Point Harmony Email & Collaboration 在 2025 年 GigaOm Radar 反釣魚評比中,被評為領導者與表現優異方案,提供企業 先進、多層防護,即使釣魚攻擊隱身於合法服務中,也能有效保護組織安全。