鉅立資訊代理的奧義智慧團隊深度剖析針對臺灣金融業的 Operation Cache Panda 組織型供應鏈攻擊,挖掘中國國家級駭客利用金融軟體系統漏洞,引發的一系列高風險攻擊事件

隨著金融科技的技術持續發展,金融產業使用了更多的資訊系統,便也代表著比起過去任何時候,潛藏了更多未知的資安威脅,而駭客入侵所造成的影響,往往也牽一髮而動全身,有著絕不可小覷的風險。2021 年底一連串我國證券商與期貨商遭受駭客撞庫攻擊、導致下單系統異常的新聞,在當時引發了社會上一片軒然大波。奧義智慧研究團隊在參與事件調查 (Incident Response, IR) 時,成功挖掘出關於金融攻擊事件的更多內幕,本篇文章將帶您深入瀏覽與探討,來自中國國家級駭客的金融產業供應鏈攻擊手法剖析、惡意程式技術,與對應的緩解措施等。

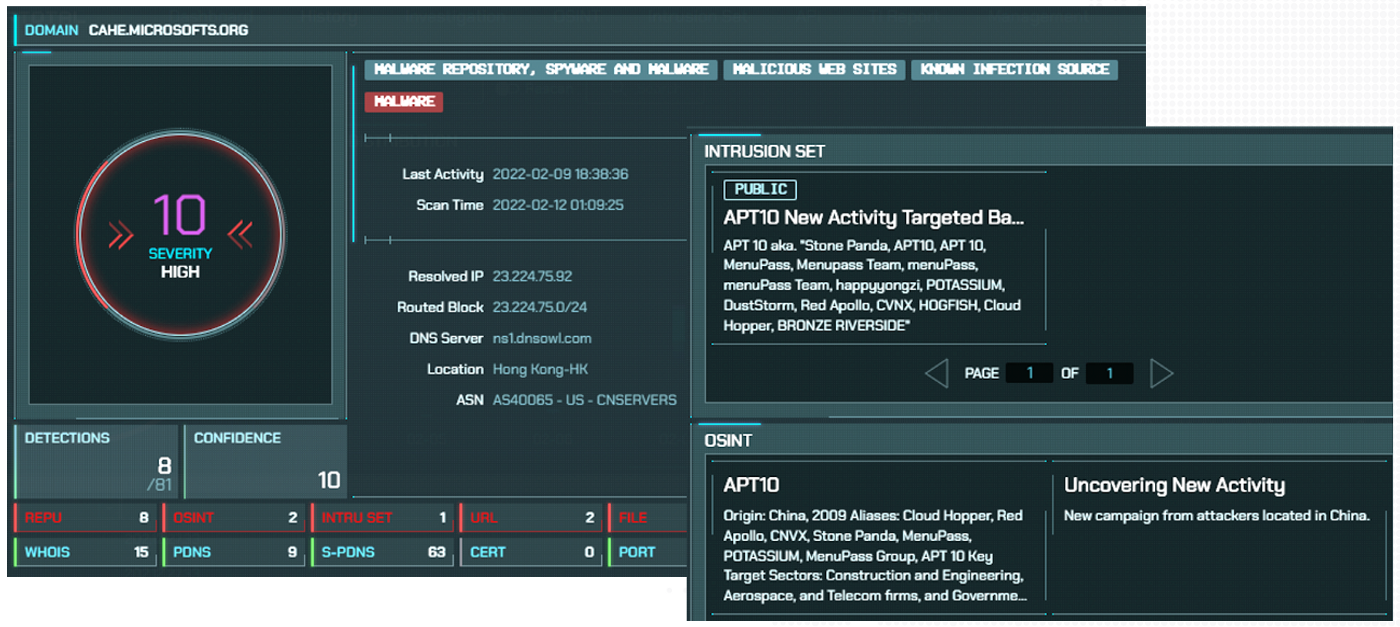

奧義智慧科技 (CyCraft) 於 2021 年 11 月底到 2022 年 2 月初,監控到一系列大範圍且專門針對臺灣金融單位軟體系統的供應鏈攻擊事件,遂而開始展開進一步詳細的調查。初步發現,攻擊者準確利用了我國金融單位常用的軟體系統之漏洞,第一波攻擊於 2021 年 11 月底出現受駭案例,第二波活動的高峰期則在 2022 年 2 月 10 至 13 號之間,攻擊者來源 IP 位於香港。

本次遭駭的軟體系統在台灣據稱有八成以上的市佔率,屬於金融機構的供應鏈攻擊。據悉已有多家企業受到此次攻擊事件影響程度不一,建議金融單位立即修補軟體系統漏洞,限制 Web 管理介面的存取範圍,並盤點本文文末所提供的入侵指標 (Indicator of Compromise, IoC),包含網路 IP、檔案雜湊 (hash) 與惡意程式特徵等,另外也建議安裝奧義智慧的 Xensor EDR,開啟惡意程式保護模組 (Malware Protection Module) 以監控與阻擋相關的惡意活動。

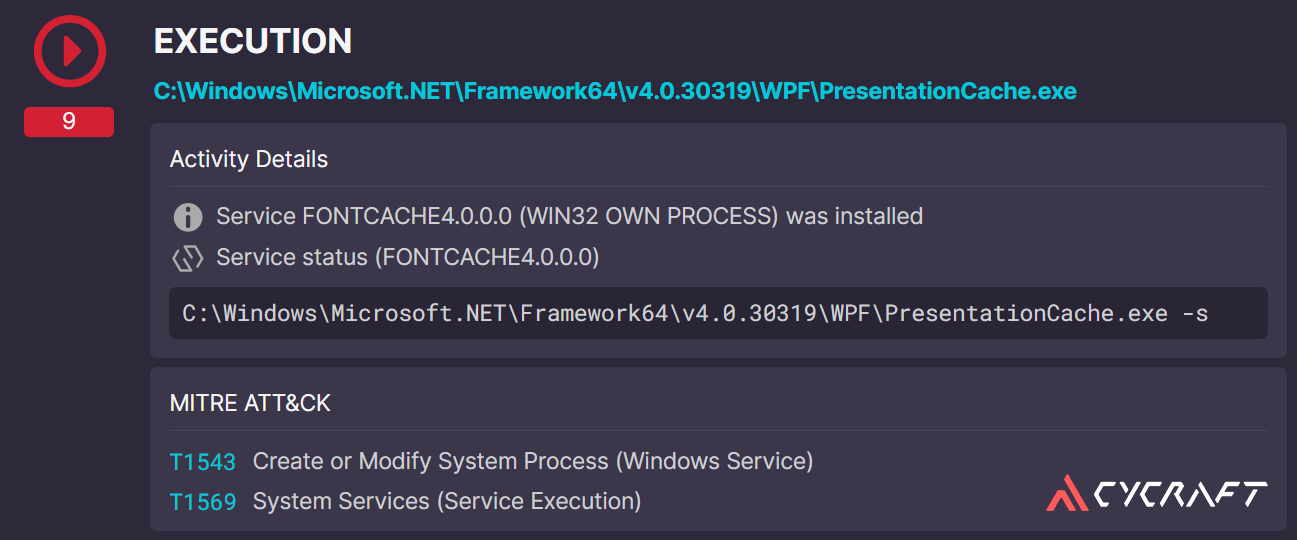

<奧義智慧在第一時間即監控,並告警駭客內網滲透活動>

<奧義智慧全球情資平台 CyberTotal 歸因出攻擊者疑為 APT10>

- 攻擊手法

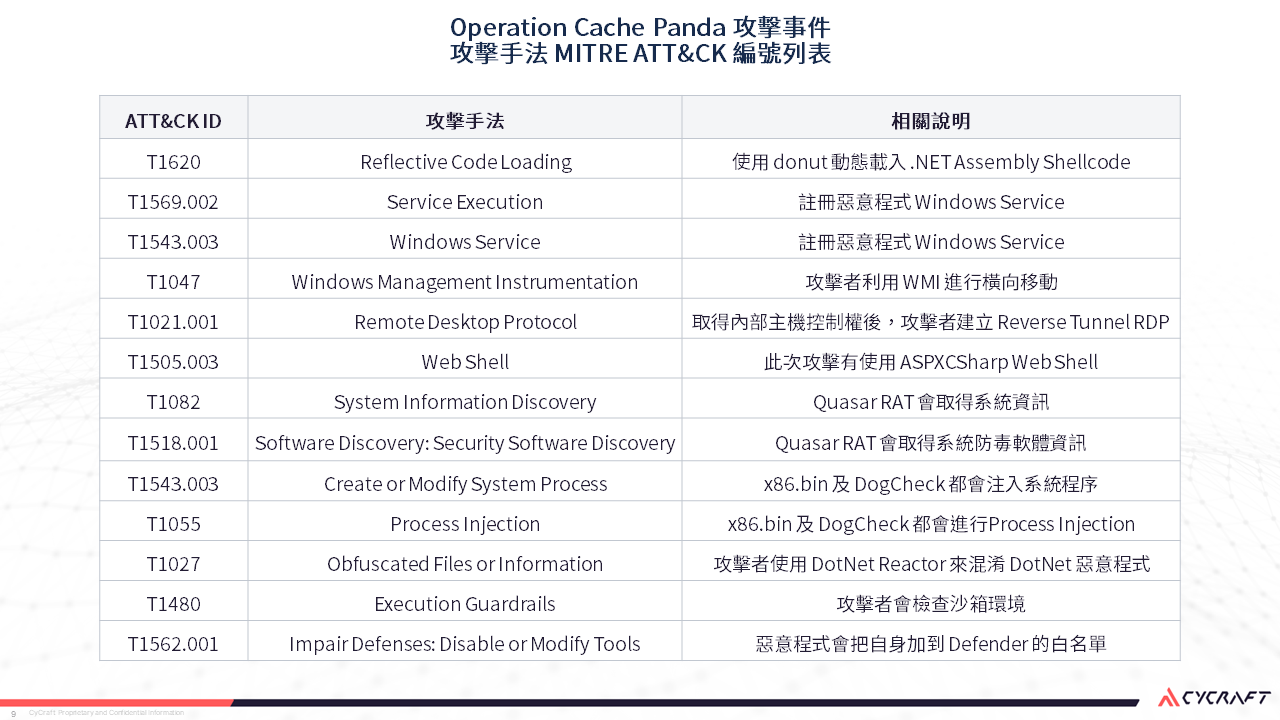

奧義智慧科技觀測到此次攻擊事件所運用的手法,高度採用了 DotNet 惡意程式與多種用來隱匿行蹤、混淆調查的工具,而其中值得注意的是,「Reflective Code Loading」技術(MITRE ATT&CK 編號 T1620),甚至是最新一版 MITRE ATT&CK 框架 v10 中才首次出現的新型攻擊技術,顯見駭客的攻擊技術亦持續在精進。下圖列出此次攻擊事件所使用到的攻擊手法,及其 MITRE ATT&CK 編號

- 奧義智慧建議與緩解措施 -

- 清查單位內是否有出現上述入侵威脅偵測指標,並確認自身防禦是否能夠偵測此類手法。

- 清查委外資訊系統主機是否含有 As-Exploits 網頁後門程式。

- 網段應進行劃分與區隔,各 Zone 間的存取應進行管理,特別是與委外系統串接時亦須注意 API 安全設計,可參考 OWASP API 安全指引。

- 應建立完善的 Detection 及 Response 中場防線,長期監控內部場域,以利及早發現攻擊。EDR/MDR 機制對於偵測應變,與事後監控是否根除等方面,皆是相當重要的機制。

- 本次攻擊的根源,極可能是金融交易相關系統之漏洞,由於與金流相關,為重要之軟體服務,因此對其供應鏈安全須多加著墨。所採用的系統是否經過漏洞檢測機制的驗證、以往曾出現過哪些漏洞、是否有專業 PSIRT 團隊,都是企業需要謹慎留意的重點。

- 本次攻擊有使用該駭客團隊過去曾用過的 C2 網域基礎,顯見威脅情資的重要性,透過威脅情資及網路設備的搭配,更有機會能第一時間發現攻擊的蛛絲馬跡。

- 企業應強化本身資安體質,從了解 MITRE ATT&CK 、Cyber Defense Matrix 框架,利用資安事件經驗強化自身資安能量的生命週期,進而引入 MFA 甚至是零信任 (Zero Trust) 之架構,限制攻擊者活動的空間。